攻击者利用 Microsoft Graph API 规避检测

攻击者如何利用 Microsoft Graph API 规避检测

关键要点

攻击者利用 Microsoft Graph API 进行恶意活动,因其被认为较不易引起怀疑。Graph API 的特性使其成为攻击者进行隐蔽操作的有效工具。最近,Graph API 被用于针对乌克兰的一次攻击,涉及新型恶意软件。许多企业对 API 使用缺乏可见性和控制,增加了被滥用的风险。根据Symantec研究人员在 5月2日的博客文章 中的说法,攻击者被 Microsoft Graph API 吸引,因他们相信在如 Microsoft 云服务等知名实体上实施活动不会引起怀疑。

这种技术在2021年10月首次被报道,当时Symantec讲述了 Harvester 组织,该组织是一项受到国家支持的间谍行动,专门针对南亚地区的组织。

研究人员指出,除了隐蔽性外,Graph API 还为攻击者提供了廉价且安全的基础设施,因为像 Microsoft OneDrive 这样基本的账户是免费的。

最近,Graph API 在针对乌克兰某组织的攻击中被利用,其中一个未被记录的新恶意软件使用 Microsoft Graph API 来借用 Microsoft OneDrive 作为指挥与控制 (C2) 的手段。Symantec表示,这种在乌克兰发现的新恶意软件被其开发者命名为 BirdyClient 或 OneDriveBirdyClient,因为其代码中包含这两个名称的引用。

复杂的攻击者,如 APT28 和 APT29,在其操作中也采用了 Microsoft Graph API,因其具有多种内在特性,使其成为规避检测和进行恶意操作的有效手段。Critical Start 的威胁研究高级经理兼 SC Media 专栏作家 Callie Guenther 解释说,这种方法提供了一种隐蔽、有效且适应性强的方式,能够控制被攻陷的环境、提取有价值的信息并在目标网络中保持持久性,同时降低暴露风险。

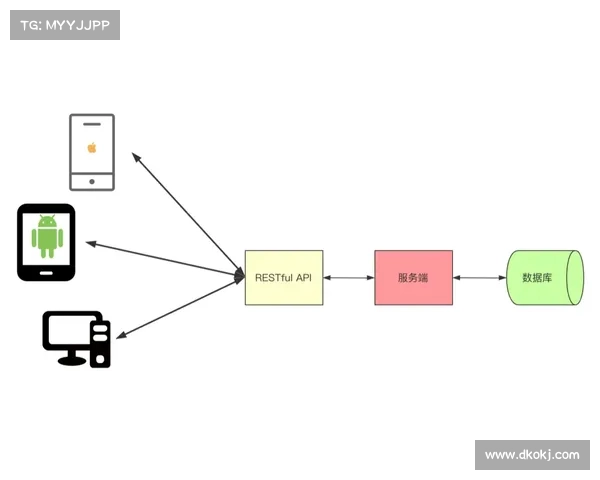

Guenther表示:“Microsoft Graph API 是一个合法且广泛使用的接口,提供对各种 Microsoft 云服务的访问,包括 Office 365 和 Azure 服务。通过使用这个 API,攻击者能够将其恶意通信与正常的合法流量混合,显著降低其活动被检测为异常或恶意的可能性。这是‘借用现有资源’的经典案例,即攻击者利用内置工具和服务来隐藏其活动。”

推特加速器官网Salt Security 的网络安全战略总监 Eric Schwake 也解释说,攻击者利用 Microsoft Graph API 隐藏其恶意活动,使之看起来像正常流量,从而使传统安全工具很难检测到此类活动。Schwake 还补充称,攻击者还可以利用 Microsoft 的云基础设施进行 C2 通信,进一步隐藏其活动,因为 Microsoft 的服务往往是受到信任的。

“Graph API 的丰富功能为攻击者提供了强大的工具,而被攻陷的凭证则能轻松访问敏感数据,”Schwake 表示。“不幸的是,许多组织缺乏对其 API 使用的可见性和控制,使得识别和防止此类滥用变得具有挑战性。”